Мультивендорность как базовый принцип

Современная инфраструктура редко строится «с нуля» и на продуктах одного производителя. PAM, SIEM, NGFW, DLP, IDS, SOAR, VPN, средства MFA, среды виртуализации — в информационной безопасности инструментов защиты существует немало, и все они функционируют одновременно. При проектировании СКДПУ НТ нам было важно обеспечить не еще одну систему контроля, а полноценную интеграцию с другими решениями, обеспечивая обмен данными и дополняя их функционал.

Сама СКДПУ НТ как платформа класса Privileged Access Management (PAM) обеспечивает контролируемый доступ к критически важной инфраструктуре компании привилегированным пользователям — системным администраторам и другим ИТ-специалистам, а также внешним контрагентам, с которыми она сотрудничает.

Сейчас у СКДПУ НТ более 40 интеграций с разными классами ИТ и ИБ-решений, которые закрывают все основные потребности заказчиков – это и сценарии совместной работы по обмену данными и глубокие взаимодействия на уровне программного интерфейса. Фактически мы создаем вокруг себя мультивендорную экосистему, в которой заказчик может выбирать продукты на основе их качества и своих предпочтений. Все перечисленные выше функции работают в базовой поставке, без доработок и написания кастомных коннекторов.

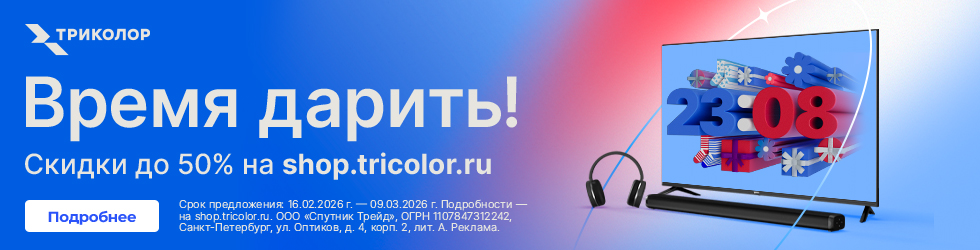

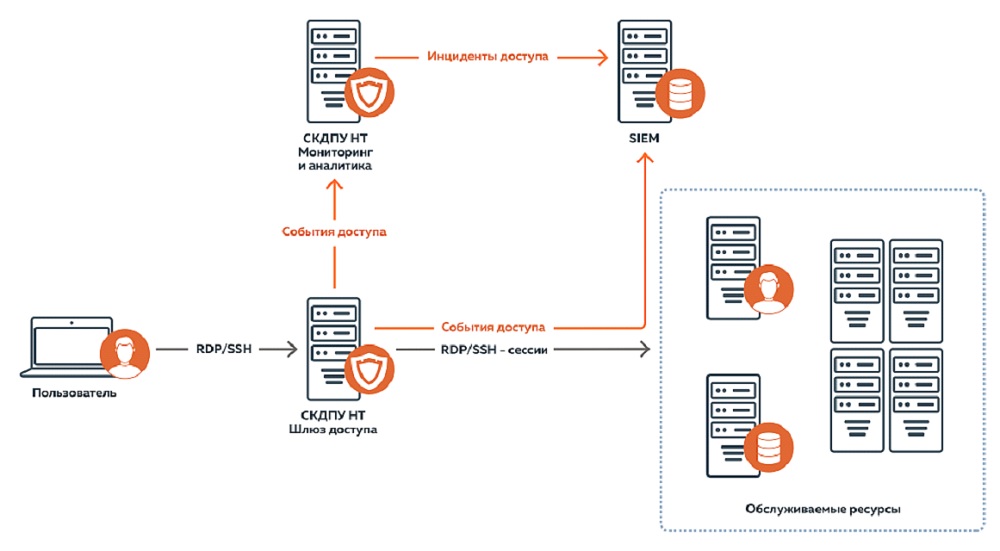

СКДПУ НТ передает события в SIEM по syslog и CEF, а сами SIEM уже «из коробки» умеют распознавать эти события без доработок. Платформа умеет работать в связке с NGFW, криптошлюзами и VPN, участвуя в построении защищенного контура с DMZ и передавая контекст пользовательских сессий. И много других сценариев, с которыми мы встречались в реальных проектах.

Схема взаимодействия СКДПУ НТ с SIEM

Отдельного внимания заслуживают сценарии с IDS и межсетевыми экранами. Система обнаружения вторжений анализируют трафик в сети и передает в СКДПУ НТ данные о сетевых соединениях удаленного доступа. Все пользователи, что подключаются через СКДПУ НТ к инфраструктуре считаются «правильными», а те, что пошли в обход – нарушителями. На основе собственных пользовательских профилей и детекторов аномалий PAM не только идентифицирует нарушителя, но и может реагировать, направляя команду на отключение пользователя и блокировку IP-адреса на NGFW. А инженер информационной безопасности получает сообщение о новом инциденте «Вход без средств контроля» в интерфейсе PAM-платформы.

Схема взаимодействия СКДПУ НТ с NGFW, VPN и криптошлюзами

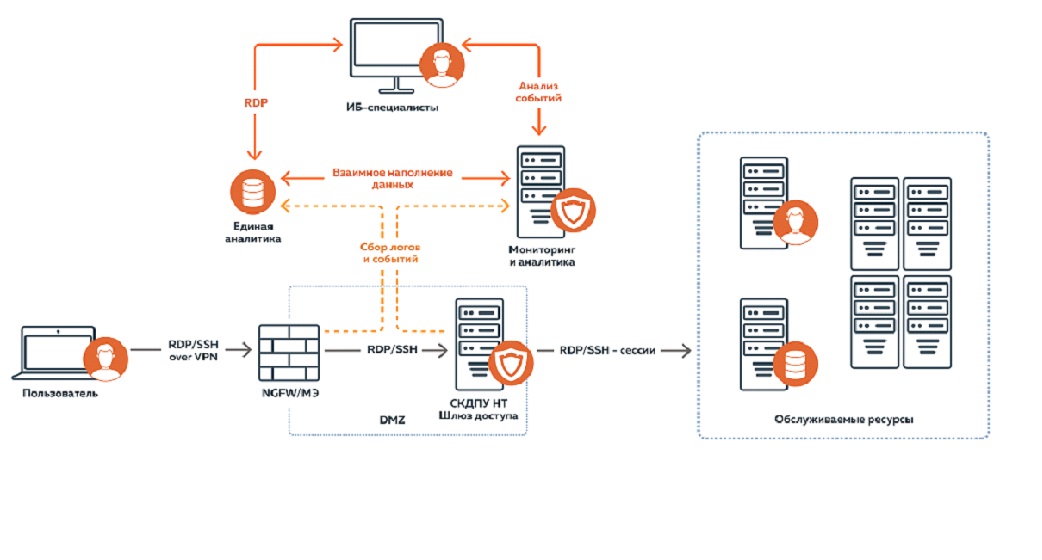

Интеграции с SOAR и IRP-платформами позволяют автоматически реагировать на инциденты, связанные с нарушением политик СКДПУ НТ. То есть интеграция запускает сценарии реагирования: блокировку привилегированного пользователя в LDAP/AD, разрыв сессии, или ограничение доступа. Для SOC это означает уменьшения ручной работы и заметное снижение времени реагирования.

Схема взаимодействия СКДПУ НТ с SOAR- И IRP-системами

Платформенность в мультивендоровой системе

Однако и сам контроль привилегированного доступа задача значительно более сложная и обширная, чем просто запись сессий и передача событий во внешние системы. Не все данные, которые рождаются внутри PAM, имеет смысл сразу отправлять в другие системы. Сырые логи сессий, фрагменты команд, события аутентификации или технические детали подключения без контекста зачастую только увеличивают информационный шум и усложняют анализ.

Именно так PAM перестает быть просто шлюзом с записью сессий и начинает работать как платформа управления привилегированным доступом с контекстным анализом событий. Она составляет профиль каждого привилегированного пользователя, создает отчеты, автоматизирует предоставление доступа к целевым ресурсам и позволяет максимально оптимизировать работу ИБ-подразделения. В СКДПУ НТ эта логика реализована через набор взаимосвязанных подсистем, каждая из которых решает свою задачу, но при этом работает в общей архитектуре и обеспечивает анализ всех действий пользователей с расширенными правами.

В основе лежит Шлюз доступа — точка входа пользователей к целевым системам и базовый функционал РАМ: запись рабочих сеансов в видео и текстовых форматах, выявление аномалий и реагирование на потенциально опасные события.

Всевозможный «постпродакшн» по обработке и анализу записанных сессий возложен на подсистему Мониторинг и аналитика. Фактически это инструмент профилирования и поведенческой аналитики действий человека в рамках сессии. Сюда поступают события со шлюзов и именно здесь формируется целостная картина активности пользователя.

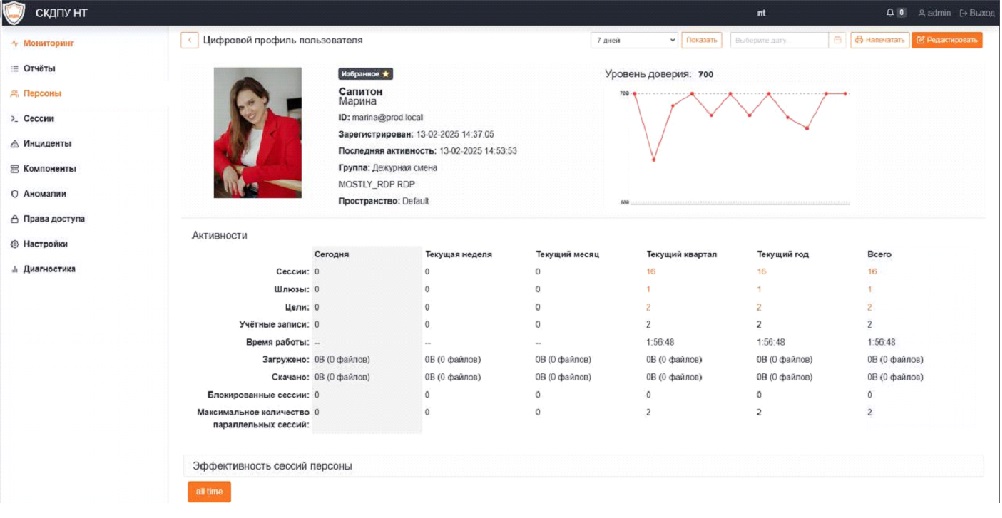

Цифровой профиль пользователя в интерфейсе СКДПУ НТ

Для каждого пользователя подсистема создает цифровой профиль, запоминая типичные действия сотрудника. Система анализа основана на механизмах статистики и машинного обучения. В итоге получается некая «карта действий», которая корректируется в зависимости от рабочих процессов. На основе такого профиля определяется уровень доверия к пользователю и выявляются отклонения от нормального поведения. К примеру, если администратор зашел в сессию в нестандартное время или открыл нетипичную для себя программу.

Для пользователей точкой взаимодействия становится Портал доступа. Он объединяет все ресурсы, которые разрешены конкретному сотруднику политиками доступных шлюзов, и позволяет работать с ними через единый веб-интерфейс. Нагрузка автоматически распределяется между Шлюзами доступа. Так подсистема обеспечивает постоянный и бесперебойный доступ к ресурсам и контроль сессий, даже при высокой активности пользователей.

Расширенное управление системой сосредоточено в Кабинете оператора. Он предназначен для администраторов и ИБ-специалистов и позволяет централизованно управлять политиками, пользователями и сценариями доступа. За счет этого значительно повышается скорость процесса предоставления доступов к целевым ресурсам. Подсистема также разграничивает права доступа между операторами (сотрудниками ИБ, руководителями и рядовыми пользователями), делегируя часть задач без передачи полного контроля.

А посмотреть старые записи сессий можно в Архиве аудита. Подсистема выносит хранение и рендеринг записей сессий за пределы шлюзов, оптимизируя их работу и снижая нагрузку. Это особенно важно для инфраструктур с большим количеством подключений и длительным хранением аудита. Выгрузка происходит в универсальном формате mp4, а при выборе события из списка инцидентов — система покажет соответствующий фрагмент записи сессии, и его можно будет быстро просмотреть.

В эту же платформенную логику органично вписались Персональные сейфы — корпоративное хранилище секретов с дополнительными функциями безопасности. По сути своей это удобный менеджер пользовательских секретов для командной работы. Все секреты группируются по сейфам и могут быть переданы на время другому сотруднику для его работы, а чтобы избежать случайной компрометации или дополнительно защитить критичные данные этот сейф можно «запломбировать» паролем, который не хранится в системе. Таким образом даже при прямом доступе к базе данных, прочитать содержимое такого сейфа будет невозможно. При этом сами хранилища дублируются и доступны на всех узлах системы, что критично для распределенных контуров.

Платформа СКДПУ НТ базируется на российской ОС Astra Linux, сертифицировано ФСТЭК России по УД-4 (сертификат ФСТЭК России № 4811 от 15.05.2024 г.) и МО НДВ-2 и внесено в Реестр отечественного ПО.

Запись в реестре №5559 от 24.06.2019 произведена на основании приказа Министерства цифрового развития, связи и массовых коммуникаций Российской Федерации от 18.06.2019 №335.

Реклама. ООО «АйТи БАСТИОН». ИНН 7717789462. Erid:2VfnxvWvhkm